Содержание

Проверка сайта на вредоносный код wordpress и как удалить его?

Проверка сайта на вредоносный код wordpress и как удалить его?

Сегодня мы рассмотрим, этот вопрос. Это можно сделать разными способами, но сегодня рассмотрим два из них. Один из способов проверки и удаления вредоносного кода основывается на установке плагина ТАС, а второй использование сервиса dinews.ru

После того как скачиваем с Интернета бесплатную тему для wordpress, обязательно надо проверить на содержание вредоносного кода, ссылки или прочей гадости. Бесплатный сыр как мы знаем, бывает только в мышеловке.

Но чтобы не попасть в мышеловку, мы должны проявлять бдительность. Некоторые авторы этих тем, пишут специальные вредоносные коды для того, чтобы воровать контент с нашего сайта или переправлять читателей на их сайт. Мы даже не будем знать об этом.

[contents]

А некоторые авторы вставляют свои ссылки на эти темы в качестве оплаты, тем самым уменьшают вес нашего сайта.

Как найти вредоносный код на сайте wordpress?

Наша задача найти и обезвредить эти вредоносные коды или ссылки. Но чтобы не потерять свой сайт, необходимо сделать резервную копию вашего сайта. Об этом читайте в статье как сделать бекаб?

Как проверить сайт?

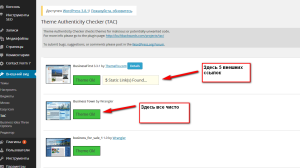

Первый вариант. Для проверки устанавливаем плагин ТАС. Как установить плагин мы разобрали в уроке как установить плагин на wordpress

После установки плагина находим кнопку «внешний вид» и переходим на «ТАС» у кого то, будет отображаться полное название «Theme Authenticity Check»

Если посмотрим на рисунок, видим в одном случае тема имеет 5 внешних ссылок. А в двух других случаях, плагин показывает что все чисто.

Если нажать на кнопку Details, можем увидеть эти ссылки.

Этот плагин, в полной мере не обнаруживает внешние ссылки. Некоторые ссылки скрыты от обзора и тогда используем второй вариант нахождения вредоносного кода. Но тему прежде всего необходимо активизировать.

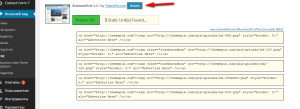

Второй вариант проверки на вредоносный код. Переходим на сервис dinews.ru. Набираем адрес нашего сайта в поиске, нажимаем «анализировать»

И видим в дополнительной информации сервис обнаружил одну внешнюю ссылку. Если нажать на кнопку «показать», то можем увидеть эту ссылку

Вот эта ссылка, его необходимо скопировать и переходим на свой сайт.

Чтобы удалить внешние ссылки открываем наш сайт. С правой кнопкой мыши нажимаем строку «проинспектировать элемент», далее нажимаем F3, на появившем окне вставляем скопированную внешнюю ссылку с сервиса. Узнаем его местонахождение, зайдя на тот или иной файл, удаляем его.

Большинство внешних ссылок обычно находится в файле footer.php (подвал). Для этого в панели управления сайтом находим кнопку «внешний вид» далее «редактор», с левой стороны заходим в файл footer.php (подвал) и аккуратно удаляем эту заразу.

Но в нашем случае, если посмотреть рисунок, внешняя ссылка находится не в подвале, а высвечивается в рубрике мето.

Научится устанавливать рубрики читайте в статье Как создать рубрику. Для того, чтобы удалить эту ссылку, устанавливаем плагин Customize Meta Widget. После этого вредоносная ссылка исчезнет раз и навсегда.

Желаем вам успехов в проверке сайта на вредоносный код и удалить без потерь. И не забудьте хотя бы один раз нажать на кнопку социальной сети внизу статьи.

Спасибо.